Observatorio de Ciberseguridad

Últimas noticias

- Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet - Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS - Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate - Europa, rehén digital de EE.UU.

La Unión Europea (UE) se encuentra en una encrucijada crítica en su relación con las tecnologías de la información. Según un informe reciente, el 90% de los datos europeos están... Lee más: Europa, rehén digital de EE.UU.

La Unión Europea (UE) se encuentra en una encrucijada crítica en su relación con las tecnologías de la información. Según un informe reciente, el 90% de los datos europeos están... Lee más: Europa, rehén digital de EE.UU. - Directiva NIS2

Directiva NIS2. ¿Qué es y por qué es clave para la ciberseguridad? La Directiva NIS2 (Directiva 2022/2555 del Parlamento Europeo y del Consejo) , es la nueva norma de ciberseguridad... Lee más: Directiva NIS2

Directiva NIS2. ¿Qué es y por qué es clave para la ciberseguridad? La Directiva NIS2 (Directiva 2022/2555 del Parlamento Europeo y del Consejo) , es la nueva norma de ciberseguridad... Lee más: Directiva NIS2 - CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team)

CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team): la primera línea de defensa El CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team) es la unidad de respuesta a... Lee más: CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team)

CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team): la primera línea de defensa El CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team) es la unidad de respuesta a... Lee más: CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team) - ¿Qué es INCIBE?

Instituto Nacional de Ciberseguridad (INCIBE): Protección Digital en España S.M.E. Instituto Nacional de Ciberseguridad de España M.P, S.A. (INCIBE) es una empresa pública española que desempeña un importante papel en... Lee más: ¿Qué es INCIBE?

Instituto Nacional de Ciberseguridad (INCIBE): Protección Digital en España S.M.E. Instituto Nacional de Ciberseguridad de España M.P, S.A. (INCIBE) es una empresa pública española que desempeña un importante papel en... Lee más: ¿Qué es INCIBE? - La filtración de datos de Ashley Madison

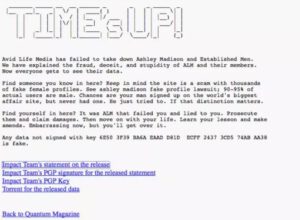

En julio de 2015, la filtración de datos de Ashley Madison marcó un antes y un después en la historia de la ciberseguridad. Ashley Madison, una plataforma creada para facilitar... Lee más: La filtración de datos de Ashley Madison

En julio de 2015, la filtración de datos de Ashley Madison marcó un antes y un después en la historia de la ciberseguridad. Ashley Madison, una plataforma creada para facilitar... Lee más: La filtración de datos de Ashley Madison - TikTok en EE.UU. De la gloria al infierno

En una medida que ha acaparado la atención de los medios de comunicación de todo el mundo, Estados Unidos ha anunciado el cierre de TikTok, una de las plataformas sociales... Lee más: TikTok en EE.UU. De la gloria al infierno

En una medida que ha acaparado la atención de los medios de comunicación de todo el mundo, Estados Unidos ha anunciado el cierre de TikTok, una de las plataformas sociales... Lee más: TikTok en EE.UU. De la gloria al infierno - Cierre de TikTok en Albania

Cierre de TikTok en Albania: impacto, razones y debate global El cierre de TikTok en Albania durante al menos un año ha generado un intenso debate en el ámbito político,... Lee más: Cierre de TikTok en Albania

Cierre de TikTok en Albania: impacto, razones y debate global El cierre de TikTok en Albania durante al menos un año ha generado un intenso debate en el ámbito político,... Lee más: Cierre de TikTok en Albania - Filtraciones masivas: ¿están seguras nuestras telecomunicaciones?

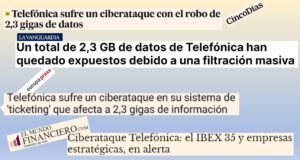

En enero de 2025, Telefónica ha sufrido un ciberataque cuya explotación ha dado como resultado la filtración de una cantidad ingente de datos confidenciales. Como indican diferentes informes, se han... Lee más: Filtraciones masivas: ¿están seguras nuestras telecomunicaciones?

En enero de 2025, Telefónica ha sufrido un ciberataque cuya explotación ha dado como resultado la filtración de una cantidad ingente de datos confidenciales. Como indican diferentes informes, se han... Lee más: Filtraciones masivas: ¿están seguras nuestras telecomunicaciones? - Ciberataque a Sony Pictures de 2014

El ciberataque a Sony Pictures de 2014 fue uno de los incidentes de seguridad más significativos de la última década. Este suceso no solo comprometió información confidencial de la compañía,... Lee más: Ciberataque a Sony Pictures de 2014

El ciberataque a Sony Pictures de 2014 fue uno de los incidentes de seguridad más significativos de la última década. Este suceso no solo comprometió información confidencial de la compañía,... Lee más: Ciberataque a Sony Pictures de 2014 - Estafas con CAPTCHA.

Estafas con CAPTCHA: cómo funcionan y cómo puedes protegerte. Los CAPTCHA se han convertido en una herramienta habitual para distinguir entre usuarios humanos y robots. Sin embargo, los ciberdelincuentes han... Lee más: Estafas con CAPTCHA.

Estafas con CAPTCHA: cómo funcionan y cómo puedes protegerte. Los CAPTCHA se han convertido en una herramienta habitual para distinguir entre usuarios humanos y robots. Sin embargo, los ciberdelincuentes han... Lee más: Estafas con CAPTCHA. - Alarmante aumento de los ciberataques a instituciones públicas en 2025 ante el nuevo escenario geopolítico.

En un mundo cada vez más digitalizado y geopolíticamente inestable, los ciberataques se han consolidado como una de las principales amenazas para la seguridad de las instituciones públicas. Expertos en... Lee más: Alarmante aumento de los ciberataques a instituciones públicas en 2025 ante el nuevo escenario geopolítico.

En un mundo cada vez más digitalizado y geopolíticamente inestable, los ciberataques se han consolidado como una de las principales amenazas para la seguridad de las instituciones públicas. Expertos en... Lee más: Alarmante aumento de los ciberataques a instituciones públicas en 2025 ante el nuevo escenario geopolítico. - ¡Peligro!: detectadas cientos de amenazas en la Play Store de Google

La Play Store de Google, también conocida como Google Play, es la tienda oficial de aplicaciones de Google para dispositivos Android. Allí, los usuarios pueden buscar, descargar e instalar aplicaciones... Lee más: ¡Peligro!: detectadas cientos de amenazas en la Play Store de Google

La Play Store de Google, también conocida como Google Play, es la tienda oficial de aplicaciones de Google para dispositivos Android. Allí, los usuarios pueden buscar, descargar e instalar aplicaciones... Lee más: ¡Peligro!: detectadas cientos de amenazas en la Play Store de Google - Cómo funciona el sistema de alertas móviles de protección civil

El reciente episodio de la Depresión Aislada en Niveles Altos (DANA) que afectó gravemente a la Comunidad Valenciana ha puesto de manifiesto la importancia de los sistemas de comunicación de... Lee más: Cómo funciona el sistema de alertas móviles de protección civil

El reciente episodio de la Depresión Aislada en Niveles Altos (DANA) que afectó gravemente a la Comunidad Valenciana ha puesto de manifiesto la importancia de los sistemas de comunicación de... Lee más: Cómo funciona el sistema de alertas móviles de protección civil - El ciberataque a Estonia de 2007

En la actualidad, los ciberataques han emergido como una de las principales amenazas para la seguridad global. Estos ataques, dirigidos a sistemas informáticos, redes y datos, tienen el potencial de... Lee más: El ciberataque a Estonia de 2007

En la actualidad, los ciberataques han emergido como una de las principales amenazas para la seguridad global. Estos ataques, dirigidos a sistemas informáticos, redes y datos, tienen el potencial de... Lee más: El ciberataque a Estonia de 2007 - Qué es el quishing y cómo evitarlo

El quishing es una técnica de ciberataque que combina métodos de phishing (suplantación de identidad en línea) con el uso de códigos QR para engañar a las víctimas y obtener... Lee más: Qué es el quishing y cómo evitarlo

El quishing es una técnica de ciberataque que combina métodos de phishing (suplantación de identidad en línea) con el uso de códigos QR para engañar a las víctimas y obtener... Lee más: Qué es el quishing y cómo evitarlo - Hackean los datos personales de 39 diputados y senadores españoles

En el contexto digital actual, la ciberseguridad se ha convertido en una preocupación creciente, especialmente para aquellos que están en posiciones de poder o manejan información sensible. Los ciberataques son... Lee más: Hackean los datos personales de 39 diputados y senadores españoles

En el contexto digital actual, la ciberseguridad se ha convertido en una preocupación creciente, especialmente para aquellos que están en posiciones de poder o manejan información sensible. Los ciberataques son... Lee más: Hackean los datos personales de 39 diputados y senadores españoles - ¿Es la IA una herramienta o un nuevo actor?

La inteligencia artificial (IA) ha irrumpido en nuestras vidas de manera tan rápida que ha pasado de ser un concepto de ciencia ficción a una realidad cotidiana. Desde los algoritmos... Lee más: ¿Es la IA una herramienta o un nuevo actor?

La inteligencia artificial (IA) ha irrumpido en nuestras vidas de manera tan rápida que ha pasado de ser un concepto de ciencia ficción a una realidad cotidiana. Desde los algoritmos... Lee más: ¿Es la IA una herramienta o un nuevo actor? - Los peligros de conectarse a redes Wi-Fi públicas y cómo protegerse

En la era digital actual, estar conectados a internet se ha convertido en una necesidad diaria. Ya sea para revisar correos electrónicos, interactuar en redes sociales o realizar transacciones bancarias,... Lee más: Los peligros de conectarse a redes Wi-Fi públicas y cómo protegerse

En la era digital actual, estar conectados a internet se ha convertido en una necesidad diaria. Ya sea para revisar correos electrónicos, interactuar en redes sociales o realizar transacciones bancarias,... Lee más: Los peligros de conectarse a redes Wi-Fi públicas y cómo protegerse - Claves estratégicas de las pruebas avanzadas de simulación de ciberataques

El fenómeno del cibercrimen es un universo cada vez más complejo y perjudicial. Las tácticas empleadas por los ciberdelincuentes, como el ransomware de última generación, los ataques a la cadena... Lee más: Claves estratégicas de las pruebas avanzadas de simulación de ciberataques

El fenómeno del cibercrimen es un universo cada vez más complejo y perjudicial. Las tácticas empleadas por los ciberdelincuentes, como el ransomware de última generación, los ataques a la cadena... Lee más: Claves estratégicas de las pruebas avanzadas de simulación de ciberataques - los retos de ciberseguridad en el teletrabajo

La pandemia de COVID-19 aceleró el proceso de adaptación al teletrabajo en España en varios sectores, lo que provocó cambios en la forma en la que las empresas y los... Lee más: los retos de ciberseguridad en el teletrabajo

La pandemia de COVID-19 aceleró el proceso de adaptación al teletrabajo en España en varios sectores, lo que provocó cambios en la forma en la que las empresas y los... Lee más: los retos de ciberseguridad en el teletrabajo - El impacto de la Inteligencia Artificial en la ciberseguridad

La inteligencia artificial (IA) ha tenido un impacto profundo en la ciberseguridad, convirtiéndose en una herramienta poderosa tanto para defender como para lanzar ataques. Según el Security Report Iberia 2024,... Lee más: El impacto de la Inteligencia Artificial en la ciberseguridad

La inteligencia artificial (IA) ha tenido un impacto profundo en la ciberseguridad, convirtiéndose en una herramienta poderosa tanto para defender como para lanzar ataques. Según el Security Report Iberia 2024,... Lee más: El impacto de la Inteligencia Artificial en la ciberseguridad - Realidad como simulación: Matrix y otras cuestiones

Desde su estreno en 1999, “The Matrix” no sólo ha revolucionado el cine de acción, sino que ha introducido temas filosóficos y tecnológicos. La idea de que la realidad podría... Lee más: Realidad como simulación: Matrix y otras cuestiones

Desde su estreno en 1999, “The Matrix” no sólo ha revolucionado el cine de acción, sino que ha introducido temas filosóficos y tecnológicos. La idea de que la realidad podría... Lee más: Realidad como simulación: Matrix y otras cuestiones - La nueva amenaza del vishing

El vishing, un término derivado de la combinación de «voice» (voz en inglés) y «phishing», es una forma de estafa que utiliza llamadas telefónicas para engañar a las víctimas y... Lee más: La nueva amenaza del vishing

El vishing, un término derivado de la combinación de «voice» (voz en inglés) y «phishing», es una forma de estafa que utiliza llamadas telefónicas para engañar a las víctimas y... Lee más: La nueva amenaza del vishing - la amenaza del keylogging

El keylogging es una técnica que consiste en registrar y almacenar las pulsaciones de teclas que un usuario realiza en su teclado. Es una herramienta que puede ser utilizada tanto... Lee más: la amenaza del keylogging

El keylogging es una técnica que consiste en registrar y almacenar las pulsaciones de teclas que un usuario realiza en su teclado. Es una herramienta que puede ser utilizada tanto... Lee más: la amenaza del keylogging - Lecciones aprendidas: de I Love You a WannaCry

La historia de la ciberseguridad está jalonada por numerosos incidentes que han marcado la forma en que comprendemos y defendemos nuestros sistemas y equipos informáticos. Desde virus devastadores hasta ataques... Lee más: Lecciones aprendidas: de I Love You a WannaCry

La historia de la ciberseguridad está jalonada por numerosos incidentes que han marcado la forma en que comprendemos y defendemos nuestros sistemas y equipos informáticos. Desde virus devastadores hasta ataques... Lee más: Lecciones aprendidas: de I Love You a WannaCry - La falsa seguridad de las llaves magnéticas

En los últimos años, hemos sido testigos de un cambio significativo en la forma en que las sociedades abordan los retos diarios, impulsado por un auge en las soluciones tecnológicas... Lee más: La falsa seguridad de las llaves magnéticas

En los últimos años, hemos sido testigos de un cambio significativo en la forma en que las sociedades abordan los retos diarios, impulsado por un auge en las soluciones tecnológicas... Lee más: La falsa seguridad de las llaves magnéticas

Observatorio de Ciberseguridad

Últimas noticias

- Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet - Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS - Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate - Europa, rehén digital de EE.UU.

La Unión Europea (UE) se encuentra en una encrucijada crítica en su relación con las tecnologías de la información. Según un informe reciente, el 90% de los datos europeos están... Lee más: Europa, rehén digital de EE.UU.

La Unión Europea (UE) se encuentra en una encrucijada crítica en su relación con las tecnologías de la información. Según un informe reciente, el 90% de los datos europeos están... Lee más: Europa, rehén digital de EE.UU. - Directiva NIS2

Directiva NIS2. ¿Qué es y por qué es clave para la ciberseguridad? La Directiva NIS2 (Directiva 2022/2555 del Parlamento Europeo y del Consejo) , es la nueva norma de ciberseguridad... Lee más: Directiva NIS2

Directiva NIS2. ¿Qué es y por qué es clave para la ciberseguridad? La Directiva NIS2 (Directiva 2022/2555 del Parlamento Europeo y del Consejo) , es la nueva norma de ciberseguridad... Lee más: Directiva NIS2 - CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team)

CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team): la primera línea de defensa El CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team) es la unidad de respuesta a... Lee más: CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team)

CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team): la primera línea de defensa El CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team) es la unidad de respuesta a... Lee más: CCN CERT (Centro Criptológico Nacional Computer Emergency Response Team) - ¿Qué es INCIBE?

Instituto Nacional de Ciberseguridad (INCIBE): Protección Digital en España S.M.E. Instituto Nacional de Ciberseguridad de España M.P, S.A. (INCIBE) es una empresa pública española que desempeña un importante papel en... Lee más: ¿Qué es INCIBE?

Instituto Nacional de Ciberseguridad (INCIBE): Protección Digital en España S.M.E. Instituto Nacional de Ciberseguridad de España M.P, S.A. (INCIBE) es una empresa pública española que desempeña un importante papel en... Lee más: ¿Qué es INCIBE? - La filtración de datos de Ashley Madison

En julio de 2015, la filtración de datos de Ashley Madison marcó un antes y un después en la historia de la ciberseguridad. Ashley Madison, una plataforma creada para facilitar... Lee más: La filtración de datos de Ashley Madison

En julio de 2015, la filtración de datos de Ashley Madison marcó un antes y un después en la historia de la ciberseguridad. Ashley Madison, una plataforma creada para facilitar... Lee más: La filtración de datos de Ashley Madison - TikTok en EE.UU. De la gloria al infierno

En una medida que ha acaparado la atención de los medios de comunicación de todo el mundo, Estados Unidos ha anunciado el cierre de TikTok, una de las plataformas sociales... Lee más: TikTok en EE.UU. De la gloria al infierno

En una medida que ha acaparado la atención de los medios de comunicación de todo el mundo, Estados Unidos ha anunciado el cierre de TikTok, una de las plataformas sociales... Lee más: TikTok en EE.UU. De la gloria al infierno - Cierre de TikTok en Albania

Cierre de TikTok en Albania: impacto, razones y debate global El cierre de TikTok en Albania durante al menos un año ha generado un intenso debate en el ámbito político,... Lee más: Cierre de TikTok en Albania

Cierre de TikTok en Albania: impacto, razones y debate global El cierre de TikTok en Albania durante al menos un año ha generado un intenso debate en el ámbito político,... Lee más: Cierre de TikTok en Albania - Filtraciones masivas: ¿están seguras nuestras telecomunicaciones?

En enero de 2025, Telefónica ha sufrido un ciberataque cuya explotación ha dado como resultado la filtración de una cantidad ingente de datos confidenciales. Como indican diferentes informes, se han... Lee más: Filtraciones masivas: ¿están seguras nuestras telecomunicaciones?

En enero de 2025, Telefónica ha sufrido un ciberataque cuya explotación ha dado como resultado la filtración de una cantidad ingente de datos confidenciales. Como indican diferentes informes, se han... Lee más: Filtraciones masivas: ¿están seguras nuestras telecomunicaciones? - Ciberataque a Sony Pictures de 2014

El ciberataque a Sony Pictures de 2014 fue uno de los incidentes de seguridad más significativos de la última década. Este suceso no solo comprometió información confidencial de la compañía,... Lee más: Ciberataque a Sony Pictures de 2014

El ciberataque a Sony Pictures de 2014 fue uno de los incidentes de seguridad más significativos de la última década. Este suceso no solo comprometió información confidencial de la compañía,... Lee más: Ciberataque a Sony Pictures de 2014 - Estafas con CAPTCHA.

Estafas con CAPTCHA: cómo funcionan y cómo puedes protegerte. Los CAPTCHA se han convertido en una herramienta habitual para distinguir entre usuarios humanos y robots. Sin embargo, los ciberdelincuentes han... Lee más: Estafas con CAPTCHA.

Estafas con CAPTCHA: cómo funcionan y cómo puedes protegerte. Los CAPTCHA se han convertido en una herramienta habitual para distinguir entre usuarios humanos y robots. Sin embargo, los ciberdelincuentes han... Lee más: Estafas con CAPTCHA. - Alarmante aumento de los ciberataques a instituciones públicas en 2025 ante el nuevo escenario geopolítico.

En un mundo cada vez más digitalizado y geopolíticamente inestable, los ciberataques se han consolidado como una de las principales amenazas para la seguridad de las instituciones públicas. Expertos en... Lee más: Alarmante aumento de los ciberataques a instituciones públicas en 2025 ante el nuevo escenario geopolítico.

En un mundo cada vez más digitalizado y geopolíticamente inestable, los ciberataques se han consolidado como una de las principales amenazas para la seguridad de las instituciones públicas. Expertos en... Lee más: Alarmante aumento de los ciberataques a instituciones públicas en 2025 ante el nuevo escenario geopolítico. - ¡Peligro!: detectadas cientos de amenazas en la Play Store de Google

La Play Store de Google, también conocida como Google Play, es la tienda oficial de aplicaciones de Google para dispositivos Android. Allí, los usuarios pueden buscar, descargar e instalar aplicaciones... Lee más: ¡Peligro!: detectadas cientos de amenazas en la Play Store de Google

La Play Store de Google, también conocida como Google Play, es la tienda oficial de aplicaciones de Google para dispositivos Android. Allí, los usuarios pueden buscar, descargar e instalar aplicaciones... Lee más: ¡Peligro!: detectadas cientos de amenazas en la Play Store de Google - Cómo funciona el sistema de alertas móviles de protección civil

El reciente episodio de la Depresión Aislada en Niveles Altos (DANA) que afectó gravemente a la Comunidad Valenciana ha puesto de manifiesto la importancia de los sistemas de comunicación de... Lee más: Cómo funciona el sistema de alertas móviles de protección civil

El reciente episodio de la Depresión Aislada en Niveles Altos (DANA) que afectó gravemente a la Comunidad Valenciana ha puesto de manifiesto la importancia de los sistemas de comunicación de... Lee más: Cómo funciona el sistema de alertas móviles de protección civil - El ciberataque a Estonia de 2007

En la actualidad, los ciberataques han emergido como una de las principales amenazas para la seguridad global. Estos ataques, dirigidos a sistemas informáticos, redes y datos, tienen el potencial de... Lee más: El ciberataque a Estonia de 2007

En la actualidad, los ciberataques han emergido como una de las principales amenazas para la seguridad global. Estos ataques, dirigidos a sistemas informáticos, redes y datos, tienen el potencial de... Lee más: El ciberataque a Estonia de 2007 - Qué es el quishing y cómo evitarlo

El quishing es una técnica de ciberataque que combina métodos de phishing (suplantación de identidad en línea) con el uso de códigos QR para engañar a las víctimas y obtener... Lee más: Qué es el quishing y cómo evitarlo

El quishing es una técnica de ciberataque que combina métodos de phishing (suplantación de identidad en línea) con el uso de códigos QR para engañar a las víctimas y obtener... Lee más: Qué es el quishing y cómo evitarlo - Hackean los datos personales de 39 diputados y senadores españoles

En el contexto digital actual, la ciberseguridad se ha convertido en una preocupación creciente, especialmente para aquellos que están en posiciones de poder o manejan información sensible. Los ciberataques son... Lee más: Hackean los datos personales de 39 diputados y senadores españoles

En el contexto digital actual, la ciberseguridad se ha convertido en una preocupación creciente, especialmente para aquellos que están en posiciones de poder o manejan información sensible. Los ciberataques son... Lee más: Hackean los datos personales de 39 diputados y senadores españoles - ¿Es la IA una herramienta o un nuevo actor?

La inteligencia artificial (IA) ha irrumpido en nuestras vidas de manera tan rápida que ha pasado de ser un concepto de ciencia ficción a una realidad cotidiana. Desde los algoritmos... Lee más: ¿Es la IA una herramienta o un nuevo actor?

La inteligencia artificial (IA) ha irrumpido en nuestras vidas de manera tan rápida que ha pasado de ser un concepto de ciencia ficción a una realidad cotidiana. Desde los algoritmos... Lee más: ¿Es la IA una herramienta o un nuevo actor? - Los peligros de conectarse a redes Wi-Fi públicas y cómo protegerse

En la era digital actual, estar conectados a internet se ha convertido en una necesidad diaria. Ya sea para revisar correos electrónicos, interactuar en redes sociales o realizar transacciones bancarias,... Lee más: Los peligros de conectarse a redes Wi-Fi públicas y cómo protegerse

En la era digital actual, estar conectados a internet se ha convertido en una necesidad diaria. Ya sea para revisar correos electrónicos, interactuar en redes sociales o realizar transacciones bancarias,... Lee más: Los peligros de conectarse a redes Wi-Fi públicas y cómo protegerse - Claves estratégicas de las pruebas avanzadas de simulación de ciberataques

El fenómeno del cibercrimen es un universo cada vez más complejo y perjudicial. Las tácticas empleadas por los ciberdelincuentes, como el ransomware de última generación, los ataques a la cadena... Lee más: Claves estratégicas de las pruebas avanzadas de simulación de ciberataques

El fenómeno del cibercrimen es un universo cada vez más complejo y perjudicial. Las tácticas empleadas por los ciberdelincuentes, como el ransomware de última generación, los ataques a la cadena... Lee más: Claves estratégicas de las pruebas avanzadas de simulación de ciberataques - los retos de ciberseguridad en el teletrabajo

La pandemia de COVID-19 aceleró el proceso de adaptación al teletrabajo en España en varios sectores, lo que provocó cambios en la forma en la que las empresas y los... Lee más: los retos de ciberseguridad en el teletrabajo

La pandemia de COVID-19 aceleró el proceso de adaptación al teletrabajo en España en varios sectores, lo que provocó cambios en la forma en la que las empresas y los... Lee más: los retos de ciberseguridad en el teletrabajo - El impacto de la Inteligencia Artificial en la ciberseguridad

La inteligencia artificial (IA) ha tenido un impacto profundo en la ciberseguridad, convirtiéndose en una herramienta poderosa tanto para defender como para lanzar ataques. Según el Security Report Iberia 2024,... Lee más: El impacto de la Inteligencia Artificial en la ciberseguridad

La inteligencia artificial (IA) ha tenido un impacto profundo en la ciberseguridad, convirtiéndose en una herramienta poderosa tanto para defender como para lanzar ataques. Según el Security Report Iberia 2024,... Lee más: El impacto de la Inteligencia Artificial en la ciberseguridad - Realidad como simulación: Matrix y otras cuestiones

Desde su estreno en 1999, “The Matrix” no sólo ha revolucionado el cine de acción, sino que ha introducido temas filosóficos y tecnológicos. La idea de que la realidad podría... Lee más: Realidad como simulación: Matrix y otras cuestiones

Desde su estreno en 1999, “The Matrix” no sólo ha revolucionado el cine de acción, sino que ha introducido temas filosóficos y tecnológicos. La idea de que la realidad podría... Lee más: Realidad como simulación: Matrix y otras cuestiones - La nueva amenaza del vishing

El vishing, un término derivado de la combinación de «voice» (voz en inglés) y «phishing», es una forma de estafa que utiliza llamadas telefónicas para engañar a las víctimas y... Lee más: La nueva amenaza del vishing

El vishing, un término derivado de la combinación de «voice» (voz en inglés) y «phishing», es una forma de estafa que utiliza llamadas telefónicas para engañar a las víctimas y... Lee más: La nueva amenaza del vishing - la amenaza del keylogging

El keylogging es una técnica que consiste en registrar y almacenar las pulsaciones de teclas que un usuario realiza en su teclado. Es una herramienta que puede ser utilizada tanto... Lee más: la amenaza del keylogging

El keylogging es una técnica que consiste en registrar y almacenar las pulsaciones de teclas que un usuario realiza en su teclado. Es una herramienta que puede ser utilizada tanto... Lee más: la amenaza del keylogging - Lecciones aprendidas: de I Love You a WannaCry

La historia de la ciberseguridad está jalonada por numerosos incidentes que han marcado la forma en que comprendemos y defendemos nuestros sistemas y equipos informáticos. Desde virus devastadores hasta ataques... Lee más: Lecciones aprendidas: de I Love You a WannaCry

La historia de la ciberseguridad está jalonada por numerosos incidentes que han marcado la forma en que comprendemos y defendemos nuestros sistemas y equipos informáticos. Desde virus devastadores hasta ataques... Lee más: Lecciones aprendidas: de I Love You a WannaCry - La falsa seguridad de las llaves magnéticas

En los últimos años, hemos sido testigos de un cambio significativo en la forma en que las sociedades abordan los retos diarios, impulsado por un auge en las soluciones tecnológicas... Lee más: La falsa seguridad de las llaves magnéticas

En los últimos años, hemos sido testigos de un cambio significativo en la forma en que las sociedades abordan los retos diarios, impulsado por un auge en las soluciones tecnológicas... Lee más: La falsa seguridad de las llaves magnéticas