Observatorio de Ciberseguridad

Últimas noticias

- Claves biométricas: el rostro como contraseña, el alma como token

La seguridad digital descansaba sobre algo que uno sabía (una contraseña) o algo que uno tenía (una tarjeta, un dispositivo, un llavero electrónico). Pero ahora, en la economía de la... Lee más: Claves biométricas: el rostro como contraseña, el alma como token

La seguridad digital descansaba sobre algo que uno sabía (una contraseña) o algo que uno tenía (una tarjeta, un dispositivo, un llavero electrónico). Pero ahora, en la economía de la... Lee más: Claves biométricas: el rostro como contraseña, el alma como token - Fake news y elecciones: ¿ciberseguridad o censura electoral?

La mañana en que el Reino Unido votó a favor del Brexit, el mundo despertó a una nueva dimensión del poder digital. No porque las redes hubieran sustituido a las... Lee más: Fake news y elecciones: ¿ciberseguridad o censura electoral?

La mañana en que el Reino Unido votó a favor del Brexit, el mundo despertó a una nueva dimensión del poder digital. No porque las redes hubieran sustituido a las... Lee más: Fake news y elecciones: ¿ciberseguridad o censura electoral? - Ataque de abrevadero

Ataque de abrevadero: cuando un sitio seguro se convierte en trampa. Un ataque de abrevadero, conocido en inglés como watering hole attack, es una estrategia sigilosa pensada para engañar a... Lee más: Ataque de abrevadero

Ataque de abrevadero: cuando un sitio seguro se convierte en trampa. Un ataque de abrevadero, conocido en inglés como watering hole attack, es una estrategia sigilosa pensada para engañar a... Lee más: Ataque de abrevadero - Ataque de diccionario

Ataque de diccionario: cuando las contraseñas más comunes se vuelven un problema. Imagina que tienes una caja fuerte y la clave no es un número muy largo, sino una palabra... Lee más: Ataque de diccionario

Ataque de diccionario: cuando las contraseñas más comunes se vuelven un problema. Imagina que tienes una caja fuerte y la clave no es un número muy largo, sino una palabra... Lee más: Ataque de diccionario - Ataque de fuerza bruta

Imagina que tienes un candado con una combinación de números, pero no sabes cuál es la clave correcta. Un atacante con mucha paciencia podría intentar una por una todas las... Lee más: Ataque de fuerza bruta

Imagina que tienes un candado con una combinación de números, pero no sabes cuál es la clave correcta. Un atacante con mucha paciencia podría intentar una por una todas las... Lee más: Ataque de fuerza bruta - La ilusión del control digital

La promesa del control ha acompañado a la tecnología desde sus orígenes. Más datos, más capacidad de cálculo, más automatización. La idea subyacente es sencilla: si todo puede medirse, todo... Lee más: La ilusión del control digital

La promesa del control ha acompañado a la tecnología desde sus orígenes. Más datos, más capacidad de cálculo, más automatización. La idea subyacente es sencilla: si todo puede medirse, todo... Lee más: La ilusión del control digital - Tecnología, seguridad y desigualdad

La tecnología suele presentarse como un factor de igualación: acceso a la información, automatización de servicios, reducción de barreras. Sin embargo, cuando se observa con atención la relación entre tecnología... Lee más: Tecnología, seguridad y desigualdad

La tecnología suele presentarse como un factor de igualación: acceso a la información, automatización de servicios, reducción de barreras. Sin embargo, cuando se observa con atención la relación entre tecnología... Lee más: Tecnología, seguridad y desigualdad - Ataque a la cadena de suministro

En el mundo actual, todo está conectado. No solo a través de internet o de los teléfonos móviles, sino mediante la forma en que funcionan las empresas y los servicios... Lee más: Ataque a la cadena de suministro

En el mundo actual, todo está conectado. No solo a través de internet o de los teléfonos móviles, sino mediante la forma en que funcionan las empresas y los servicios... Lee más: Ataque a la cadena de suministro - Mirar lo visible: OSINT

Mirar lo visible: OSINT. Entre la inteligencia legítima y la vigilancia encubierta El término OSINT -inteligencia de fuentes abiertas- sugiere, a primera vista, una práctica casi inocente. Información disponible públicamente,... Lee más: Mirar lo visible: OSINT

Mirar lo visible: OSINT. Entre la inteligencia legítima y la vigilancia encubierta El término OSINT -inteligencia de fuentes abiertas- sugiere, a primera vista, una práctica casi inocente. Información disponible públicamente,... Lee más: Mirar lo visible: OSINT - Anatomía de una amenaza silenciosa

Anatomía de una amenaza silenciosa: ciberataques e infraestructuras críticas en un mundo vulnerable Hay peligros que avanzan sin estridencias. No necesitan uniformes, ni proclamas, ni la puesta en escena de... Lee más: Anatomía de una amenaza silenciosa

Anatomía de una amenaza silenciosa: ciberataques e infraestructuras críticas en un mundo vulnerable Hay peligros que avanzan sin estridencias. No necesitan uniformes, ni proclamas, ni la puesta en escena de... Lee más: Anatomía de una amenaza silenciosa - El eco y la herida

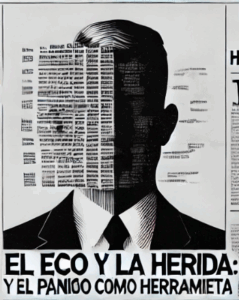

El eco y la herida: sobre la manipulación informativa y el pánico como herramienta Hay épocas en las que la violencia se manifiesta de un modo directo e inconfundible, con... Lee más: El eco y la herida

El eco y la herida: sobre la manipulación informativa y el pánico como herramienta Hay épocas en las que la violencia se manifiesta de un modo directo e inconfundible, con... Lee más: El eco y la herida - El día que el coche no frenó

Imaginemos una escena sencilla. Un vehículo avanza por una avenida a velocidad moderada. No hay conductor humano; el sistema automático gobierna cada movimiento. El coche interpreta las señales, calcula distancias,... Lee más: El día que el coche no frenó

Imaginemos una escena sencilla. Un vehículo avanza por una avenida a velocidad moderada. No hay conductor humano; el sistema automático gobierna cada movimiento. El coche interpreta las señales, calcula distancias,... Lee más: El día que el coche no frenó - Telegram como ecosistema de crimen

En la era del cifrado y la hiperconectividad, la privacidad se ha convertido en el último refugio simbólico de la libertad individual. Pero en ese mismo territorio, aparentemente neutro y... Lee más: Telegram como ecosistema de crimen

En la era del cifrado y la hiperconectividad, la privacidad se ha convertido en el último refugio simbólico de la libertad individual. Pero en ese mismo territorio, aparentemente neutro y... Lee más: Telegram como ecosistema de crimen - Wardriving

En los últimos años se ha popularizado un término curioso dentro del mundo de la seguridad digital: wardriving. Aunque suene a jerga técnica, se trata de una práctica sencilla de... Lee más: Wardriving

En los últimos años se ha popularizado un término curioso dentro del mundo de la seguridad digital: wardriving. Aunque suene a jerga técnica, se trata de una práctica sencilla de... Lee más: Wardriving - Anatomía de una APT

En el ámbito de la ciberseguridad, pocas siglas evocan tanta inquietud como APT, abreviatura de Advanced Persistent Threat (Amenaza Persistente Avanzada). Detrás de esa fórmula se esconde una de las... Lee más: Anatomía de una APT

En el ámbito de la ciberseguridad, pocas siglas evocan tanta inquietud como APT, abreviatura de Advanced Persistent Threat (Amenaza Persistente Avanzada). Detrás de esa fórmula se esconde una de las... Lee más: Anatomía de una APT - Darknet: anonimato, libertad y sombras

La Darknet es, para muchos, un concepto envuelto en misterio, con tintes cinematográficos y el halo de la prohibición. Sin embargo, más allá de las leyendas urbanas y las narrativas... Lee más: Darknet: anonimato, libertad y sombras

La Darknet es, para muchos, un concepto envuelto en misterio, con tintes cinematográficos y el halo de la prohibición. Sin embargo, más allá de las leyendas urbanas y las narrativas... Lee más: Darknet: anonimato, libertad y sombras - Túneles seguros en internet

En la vida cotidiana utilizamos Internet de manera casi automática. Mandamos mensajes, accedemos a servicios en línea o compartimos archivos sin detenernos a pensar en todo lo que ocurre en... Lee más: Túneles seguros en internet

En la vida cotidiana utilizamos Internet de manera casi automática. Mandamos mensajes, accedemos a servicios en línea o compartimos archivos sin detenernos a pensar en todo lo que ocurre en... Lee más: Túneles seguros en internet - ¿Minority Report o prevención real?

En 2002, Steven Spielberg llevó al cine una historia basada en el relato de Philip K. Dick: Minority Report. Allí, una unidad de élite arrestaba a los ciudadanos antes de... Lee más: ¿Minority Report o prevención real?

En 2002, Steven Spielberg llevó al cine una historia basada en el relato de Philip K. Dick: Minority Report. Allí, una unidad de élite arrestaba a los ciudadanos antes de... Lee más: ¿Minority Report o prevención real? - Del Celebgate a la economía del morbo digital

No fue el primer escándalo de este tipo, pero sí uno de los que marcaron un antes y un después. La mañana del 31 de agosto de 2014, un archivo... Lee más: Del Celebgate a la economía del morbo digital

No fue el primer escándalo de este tipo, pero sí uno de los que marcaron un antes y un después. La mañana del 31 de agosto de 2014, un archivo... Lee más: Del Celebgate a la economía del morbo digital - “Querido amigo”: anatomía de las Cartas Nigerianas

“Mi difunto esposo, general de brigada de las Fuerzas Armadas, depositó 20 millones de dólares en una cuenta suiza a su nombre. Ahora necesito su ayuda para transferirlos. Usted recibirá... Lee más: “Querido amigo”: anatomía de las Cartas Nigerianas

“Mi difunto esposo, general de brigada de las Fuerzas Armadas, depositó 20 millones de dólares en una cuenta suiza a su nombre. Ahora necesito su ayuda para transferirlos. Usted recibirá... Lee más: “Querido amigo”: anatomía de las Cartas Nigerianas - Ciberataques a infraestructuras críticas: cuando el país se apaga

Guerra híbrida digital: cuando un clic apaga un país No siempre hay bombas No siempre hay bombas. A veces basta con un correo electrónico infectado, una clave débil o un... Lee más: Ciberataques a infraestructuras críticas: cuando el país se apaga

Guerra híbrida digital: cuando un clic apaga un país No siempre hay bombas No siempre hay bombas. A veces basta con un correo electrónico infectado, una clave débil o un... Lee más: Ciberataques a infraestructuras críticas: cuando el país se apaga - Malware as a Service (MaaS): el crimen como modelo de negocio digital

La delincuencia, como toda industria rentable, se adapta. Y en la era digital, lo ha hecho con una rapidez que desconcierta incluso a quienes dedican su vida a combatirla. Hoy,... Lee más: Malware as a Service (MaaS): el crimen como modelo de negocio digital

La delincuencia, como toda industria rentable, se adapta. Y en la era digital, lo ha hecho con una rapidez que desconcierta incluso a quienes dedican su vida a combatirla. Hoy,... Lee más: Malware as a Service (MaaS): el crimen como modelo de negocio digital - El ojo invisible

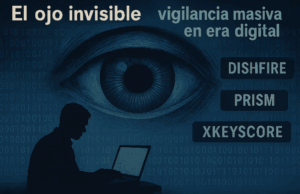

El ojo invisible: la vigilancia masiva en la era digital En la era digital, la privacidad se ha convertido en un tema de gran debate. Con la expansión del internet... Lee más: El ojo invisible

El ojo invisible: la vigilancia masiva en la era digital En la era digital, la privacidad se ha convertido en un tema de gran debate. Con la expansión del internet... Lee más: El ojo invisible - Zero Trust

Zero Trust: seguridad sin suposiciones Durante décadas, las organizaciones protegieron sus sistemas como si se tratara de ciudades amuralladas. Todo lo que quedaba dentro del perímetro era confiable; todo lo... Lee más: Zero Trust

Zero Trust: seguridad sin suposiciones Durante décadas, las organizaciones protegieron sus sistemas como si se tratara de ciudades amuralladas. Todo lo que quedaba dentro del perímetro era confiable; todo lo... Lee más: Zero Trust - Ciberataque a Colonial Pipeline

Ciberataque a Colonial Pipeline (7 de mayo de 2021): impacto, respuesta y consecuencias El 7 de mayo de 2021, el mayor oleoducto de productos refinados de Estados Unidos, operado por... Lee más: Ciberataque a Colonial Pipeline

Ciberataque a Colonial Pipeline (7 de mayo de 2021): impacto, respuesta y consecuencias El 7 de mayo de 2021, el mayor oleoducto de productos refinados de Estados Unidos, operado por... Lee más: Ciberataque a Colonial Pipeline - Zero Day: el ciberataque que sacude el sistema

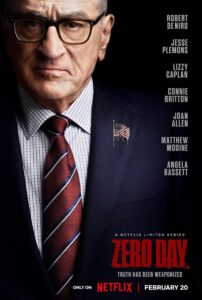

En un mundo absolutamente dependiente de los sistemas digitales, la serie Zero Day, protagonizada por Robert De Niro, ha irrumpido con fuerza en el panorama televisivo. Zero Day ofrece una... Lee más: Zero Day: el ciberataque que sacude el sistema

En un mundo absolutamente dependiente de los sistemas digitales, la serie Zero Day, protagonizada por Robert De Niro, ha irrumpido con fuerza en el panorama televisivo. Zero Day ofrece una... Lee más: Zero Day: el ciberataque que sacude el sistema - Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet - Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS - Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate

Observatorio de Ciberseguridad

Últimas noticias

- Claves biométricas: el rostro como contraseña, el alma como token

La seguridad digital descansaba sobre algo que uno sabía (una contraseña) o algo que uno tenía (una tarjeta, un dispositivo, un llavero electrónico). Pero ahora, en la economía de la... Lee más: Claves biométricas: el rostro como contraseña, el alma como token

La seguridad digital descansaba sobre algo que uno sabía (una contraseña) o algo que uno tenía (una tarjeta, un dispositivo, un llavero electrónico). Pero ahora, en la economía de la... Lee más: Claves biométricas: el rostro como contraseña, el alma como token - Fake news y elecciones: ¿ciberseguridad o censura electoral?

La mañana en que el Reino Unido votó a favor del Brexit, el mundo despertó a una nueva dimensión del poder digital. No porque las redes hubieran sustituido a las... Lee más: Fake news y elecciones: ¿ciberseguridad o censura electoral?

La mañana en que el Reino Unido votó a favor del Brexit, el mundo despertó a una nueva dimensión del poder digital. No porque las redes hubieran sustituido a las... Lee más: Fake news y elecciones: ¿ciberseguridad o censura electoral? - Ataque de abrevadero

Ataque de abrevadero: cuando un sitio seguro se convierte en trampa. Un ataque de abrevadero, conocido en inglés como watering hole attack, es una estrategia sigilosa pensada para engañar a... Lee más: Ataque de abrevadero

Ataque de abrevadero: cuando un sitio seguro se convierte en trampa. Un ataque de abrevadero, conocido en inglés como watering hole attack, es una estrategia sigilosa pensada para engañar a... Lee más: Ataque de abrevadero - Ataque de diccionario

Ataque de diccionario: cuando las contraseñas más comunes se vuelven un problema. Imagina que tienes una caja fuerte y la clave no es un número muy largo, sino una palabra... Lee más: Ataque de diccionario

Ataque de diccionario: cuando las contraseñas más comunes se vuelven un problema. Imagina que tienes una caja fuerte y la clave no es un número muy largo, sino una palabra... Lee más: Ataque de diccionario - Ataque de fuerza bruta

Imagina que tienes un candado con una combinación de números, pero no sabes cuál es la clave correcta. Un atacante con mucha paciencia podría intentar una por una todas las... Lee más: Ataque de fuerza bruta

Imagina que tienes un candado con una combinación de números, pero no sabes cuál es la clave correcta. Un atacante con mucha paciencia podría intentar una por una todas las... Lee más: Ataque de fuerza bruta - La ilusión del control digital

La promesa del control ha acompañado a la tecnología desde sus orígenes. Más datos, más capacidad de cálculo, más automatización. La idea subyacente es sencilla: si todo puede medirse, todo... Lee más: La ilusión del control digital

La promesa del control ha acompañado a la tecnología desde sus orígenes. Más datos, más capacidad de cálculo, más automatización. La idea subyacente es sencilla: si todo puede medirse, todo... Lee más: La ilusión del control digital - Tecnología, seguridad y desigualdad

La tecnología suele presentarse como un factor de igualación: acceso a la información, automatización de servicios, reducción de barreras. Sin embargo, cuando se observa con atención la relación entre tecnología... Lee más: Tecnología, seguridad y desigualdad

La tecnología suele presentarse como un factor de igualación: acceso a la información, automatización de servicios, reducción de barreras. Sin embargo, cuando se observa con atención la relación entre tecnología... Lee más: Tecnología, seguridad y desigualdad - Ataque a la cadena de suministro

En el mundo actual, todo está conectado. No solo a través de internet o de los teléfonos móviles, sino mediante la forma en que funcionan las empresas y los servicios... Lee más: Ataque a la cadena de suministro

En el mundo actual, todo está conectado. No solo a través de internet o de los teléfonos móviles, sino mediante la forma en que funcionan las empresas y los servicios... Lee más: Ataque a la cadena de suministro - Mirar lo visible: OSINT

Mirar lo visible: OSINT. Entre la inteligencia legítima y la vigilancia encubierta El término OSINT -inteligencia de fuentes abiertas- sugiere, a primera vista, una práctica casi inocente. Información disponible públicamente,... Lee más: Mirar lo visible: OSINT

Mirar lo visible: OSINT. Entre la inteligencia legítima y la vigilancia encubierta El término OSINT -inteligencia de fuentes abiertas- sugiere, a primera vista, una práctica casi inocente. Información disponible públicamente,... Lee más: Mirar lo visible: OSINT - Anatomía de una amenaza silenciosa

Anatomía de una amenaza silenciosa: ciberataques e infraestructuras críticas en un mundo vulnerable Hay peligros que avanzan sin estridencias. No necesitan uniformes, ni proclamas, ni la puesta en escena de... Lee más: Anatomía de una amenaza silenciosa

Anatomía de una amenaza silenciosa: ciberataques e infraestructuras críticas en un mundo vulnerable Hay peligros que avanzan sin estridencias. No necesitan uniformes, ni proclamas, ni la puesta en escena de... Lee más: Anatomía de una amenaza silenciosa - El eco y la herida

El eco y la herida: sobre la manipulación informativa y el pánico como herramienta Hay épocas en las que la violencia se manifiesta de un modo directo e inconfundible, con... Lee más: El eco y la herida

El eco y la herida: sobre la manipulación informativa y el pánico como herramienta Hay épocas en las que la violencia se manifiesta de un modo directo e inconfundible, con... Lee más: El eco y la herida - El día que el coche no frenó

Imaginemos una escena sencilla. Un vehículo avanza por una avenida a velocidad moderada. No hay conductor humano; el sistema automático gobierna cada movimiento. El coche interpreta las señales, calcula distancias,... Lee más: El día que el coche no frenó

Imaginemos una escena sencilla. Un vehículo avanza por una avenida a velocidad moderada. No hay conductor humano; el sistema automático gobierna cada movimiento. El coche interpreta las señales, calcula distancias,... Lee más: El día que el coche no frenó - Telegram como ecosistema de crimen

En la era del cifrado y la hiperconectividad, la privacidad se ha convertido en el último refugio simbólico de la libertad individual. Pero en ese mismo territorio, aparentemente neutro y... Lee más: Telegram como ecosistema de crimen

En la era del cifrado y la hiperconectividad, la privacidad se ha convertido en el último refugio simbólico de la libertad individual. Pero en ese mismo territorio, aparentemente neutro y... Lee más: Telegram como ecosistema de crimen - Wardriving

En los últimos años se ha popularizado un término curioso dentro del mundo de la seguridad digital: wardriving. Aunque suene a jerga técnica, se trata de una práctica sencilla de... Lee más: Wardriving

En los últimos años se ha popularizado un término curioso dentro del mundo de la seguridad digital: wardriving. Aunque suene a jerga técnica, se trata de una práctica sencilla de... Lee más: Wardriving - Anatomía de una APT

En el ámbito de la ciberseguridad, pocas siglas evocan tanta inquietud como APT, abreviatura de Advanced Persistent Threat (Amenaza Persistente Avanzada). Detrás de esa fórmula se esconde una de las... Lee más: Anatomía de una APT

En el ámbito de la ciberseguridad, pocas siglas evocan tanta inquietud como APT, abreviatura de Advanced Persistent Threat (Amenaza Persistente Avanzada). Detrás de esa fórmula se esconde una de las... Lee más: Anatomía de una APT - Darknet: anonimato, libertad y sombras

La Darknet es, para muchos, un concepto envuelto en misterio, con tintes cinematográficos y el halo de la prohibición. Sin embargo, más allá de las leyendas urbanas y las narrativas... Lee más: Darknet: anonimato, libertad y sombras

La Darknet es, para muchos, un concepto envuelto en misterio, con tintes cinematográficos y el halo de la prohibición. Sin embargo, más allá de las leyendas urbanas y las narrativas... Lee más: Darknet: anonimato, libertad y sombras - Túneles seguros en internet

En la vida cotidiana utilizamos Internet de manera casi automática. Mandamos mensajes, accedemos a servicios en línea o compartimos archivos sin detenernos a pensar en todo lo que ocurre en... Lee más: Túneles seguros en internet

En la vida cotidiana utilizamos Internet de manera casi automática. Mandamos mensajes, accedemos a servicios en línea o compartimos archivos sin detenernos a pensar en todo lo que ocurre en... Lee más: Túneles seguros en internet - ¿Minority Report o prevención real?

En 2002, Steven Spielberg llevó al cine una historia basada en el relato de Philip K. Dick: Minority Report. Allí, una unidad de élite arrestaba a los ciudadanos antes de... Lee más: ¿Minority Report o prevención real?

En 2002, Steven Spielberg llevó al cine una historia basada en el relato de Philip K. Dick: Minority Report. Allí, una unidad de élite arrestaba a los ciudadanos antes de... Lee más: ¿Minority Report o prevención real? - Del Celebgate a la economía del morbo digital

No fue el primer escándalo de este tipo, pero sí uno de los que marcaron un antes y un después. La mañana del 31 de agosto de 2014, un archivo... Lee más: Del Celebgate a la economía del morbo digital

No fue el primer escándalo de este tipo, pero sí uno de los que marcaron un antes y un después. La mañana del 31 de agosto de 2014, un archivo... Lee más: Del Celebgate a la economía del morbo digital - “Querido amigo”: anatomía de las Cartas Nigerianas

“Mi difunto esposo, general de brigada de las Fuerzas Armadas, depositó 20 millones de dólares en una cuenta suiza a su nombre. Ahora necesito su ayuda para transferirlos. Usted recibirá... Lee más: “Querido amigo”: anatomía de las Cartas Nigerianas

“Mi difunto esposo, general de brigada de las Fuerzas Armadas, depositó 20 millones de dólares en una cuenta suiza a su nombre. Ahora necesito su ayuda para transferirlos. Usted recibirá... Lee más: “Querido amigo”: anatomía de las Cartas Nigerianas - Ciberataques a infraestructuras críticas: cuando el país se apaga

Guerra híbrida digital: cuando un clic apaga un país No siempre hay bombas No siempre hay bombas. A veces basta con un correo electrónico infectado, una clave débil o un... Lee más: Ciberataques a infraestructuras críticas: cuando el país se apaga

Guerra híbrida digital: cuando un clic apaga un país No siempre hay bombas No siempre hay bombas. A veces basta con un correo electrónico infectado, una clave débil o un... Lee más: Ciberataques a infraestructuras críticas: cuando el país se apaga - Malware as a Service (MaaS): el crimen como modelo de negocio digital

La delincuencia, como toda industria rentable, se adapta. Y en la era digital, lo ha hecho con una rapidez que desconcierta incluso a quienes dedican su vida a combatirla. Hoy,... Lee más: Malware as a Service (MaaS): el crimen como modelo de negocio digital

La delincuencia, como toda industria rentable, se adapta. Y en la era digital, lo ha hecho con una rapidez que desconcierta incluso a quienes dedican su vida a combatirla. Hoy,... Lee más: Malware as a Service (MaaS): el crimen como modelo de negocio digital - El ojo invisible

El ojo invisible: la vigilancia masiva en la era digital En la era digital, la privacidad se ha convertido en un tema de gran debate. Con la expansión del internet... Lee más: El ojo invisible

El ojo invisible: la vigilancia masiva en la era digital En la era digital, la privacidad se ha convertido en un tema de gran debate. Con la expansión del internet... Lee más: El ojo invisible - Zero Trust

Zero Trust: seguridad sin suposiciones Durante décadas, las organizaciones protegieron sus sistemas como si se tratara de ciudades amuralladas. Todo lo que quedaba dentro del perímetro era confiable; todo lo... Lee más: Zero Trust

Zero Trust: seguridad sin suposiciones Durante décadas, las organizaciones protegieron sus sistemas como si se tratara de ciudades amuralladas. Todo lo que quedaba dentro del perímetro era confiable; todo lo... Lee más: Zero Trust - Ciberataque a Colonial Pipeline

Ciberataque a Colonial Pipeline (7 de mayo de 2021): impacto, respuesta y consecuencias El 7 de mayo de 2021, el mayor oleoducto de productos refinados de Estados Unidos, operado por... Lee más: Ciberataque a Colonial Pipeline

Ciberataque a Colonial Pipeline (7 de mayo de 2021): impacto, respuesta y consecuencias El 7 de mayo de 2021, el mayor oleoducto de productos refinados de Estados Unidos, operado por... Lee más: Ciberataque a Colonial Pipeline - Zero Day: el ciberataque que sacude el sistema

En un mundo absolutamente dependiente de los sistemas digitales, la serie Zero Day, protagonizada por Robert De Niro, ha irrumpido con fuerza en el panorama televisivo. Zero Day ofrece una... Lee más: Zero Day: el ciberataque que sacude el sistema

En un mundo absolutamente dependiente de los sistemas digitales, la serie Zero Day, protagonizada por Robert De Niro, ha irrumpido con fuerza en el panorama televisivo. Zero Day ofrece una... Lee más: Zero Day: el ciberataque que sacude el sistema - Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet

¿Qué es una botnet y cómo funciona? ¿Qué es una botnet y cómo funciona? Las botnets son una de las mayores amenazas en el mundo digital. Se trata de redes... Lee más: Botnet - Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS

Ataques DoS y DDoS: definición y funcionamiento En la actualidad, la ciberseguridad es una preocupación fundamental para empresas, gobiernos y personas. Uno de los ataques más comunes y dañinos es... Lee más: Ataques DoS y DDoS - Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate

Celebgate: filtración de fotografías de celebridades en 2014 Celebgate, la filtración de fotografías de celebridades en 2014 conmocionó al mundo y desató un intenso debate sobre la seguridad digital, la privacidad... Lee más: Celebgate