Anatomía de una amenaza silenciosa: ciberataques e infraestructuras críticas en un mundo vulnerable

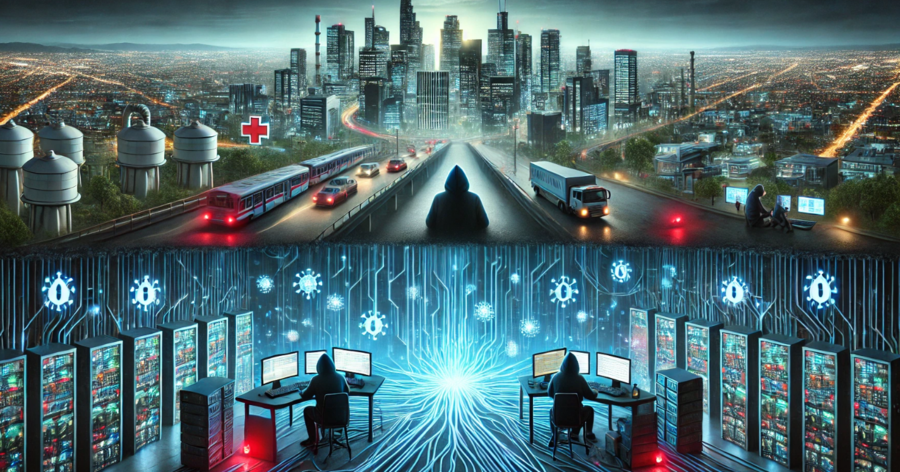

Hay peligros que avanzan sin estridencias. No necesitan uniformes, ni proclamas, ni la puesta en escena de una violencia visible. Se deslizan por cables sumergidos, por antenas que puntean el horizonte, por servidores que zumban en salas anónimas. Su presencia no se mide por el ruido, sino por el impacto. Y pocas amenazas ilustran mejor esa condición que los ciberataques dirigidos contra infraestructuras críticas, esa red subterránea que sostiene nuestra vida diaria con la discreción de lo imprescindible.

Durante décadas, la seguridad se pensó desde parámetros tradicionales: fronteras, vigilancia física, fuerza pública. Se entendía que un ataque debía manifestarse a través de gestos reconocibles: un sabotaje, un atentado, un acto de violencia que dejara huella tangible. Pero, en nuestros días la esencia de la vulnerabilidad se ha desplazado hacia el territorio digital. Lo que antes exigía explosivos o acciones coordinadas hoy puede lograrse con un teclado, paciencia y una comprensión minuciosa de los puntos débiles de un sistema.

La fragilidad de infraestructuras como redes eléctricas, plantas de tratamiento de agua, transporte ferroviario, hospitales o sistemas financieros no reside solo en su importancia social, sino en el grado de dependencia tecnológica que han adquirido. La eficiencia se paga cara: cuanto más automatizado está un proceso, mayor es la superficie expuesta para quien desee manipularlo. La paradoja se impone: ganamos rapidez y funcionalidad, pero perdemos blindaje.

La mayoría de ciudadanos desconoce la magnitud real de este riesgo. Cuando se habla de ciberataques, se piensa en robos de datos, fraudes o suplantaciones de identidad. Es un imaginario vinculado a lo personal o lo corporativo. Pero lo que está en juego en el ámbito de las infraestructuras críticas es de otro orden: la continuidad de la vida cotidiana. Un apagón prolongado, un sistema de agua contaminado o una red de transporte paralizada no son simples incidentes informáticos; son crisis con capacidad de alterar el pulso de un país, de poner en jaque la confianza en las instituciones y, en casos extremos, de comprometer vidas humanas.

Históricamente, estos ataques se atribuían a actores estatales que empleaban el ciberespacio como terreno de confrontación encubierta. Pero la distinción entre Estado y delincuencia organizada se ha vuelto más difusa, y a ella se suman grupos híbridos, colectivos con motivaciones ideológicas o simples mercenarios digitales. Esta multiplicidad dificulta la atribución. Y sin atribución clara, la respuesta oficial se complica, porque toda reacción se funde con el riesgo de equivocarse de adversario.

Los ejemplos recientes ilustran la escala del problema. No se trata solo del bloqueo de oleoductos o del secuestro de redes hospitalarias por programas maliciosos. Lo inquietante es la capacidad de estos ataques para abrir una rendija en la que lo técnico convive con lo psicológico. La incertidumbre se convierte en arma. En un ataque físico, uno ve el daño. En el digital, la amenaza puede permanecer latente, oculta, a la espera. La sola sospecha de una intrusión basta para paralizar sistemas, suspender decisiones o imponer medidas de emergencia. El temor al daño llega a ser tan efectivo como el daño mismo.

En muchos, muchísimos, casos, el eslabón débil no es un sofisticado sistema industrial, sino la conducta humana: un correo mal interpretado, una contraseña débil, una política de actualizaciones incumplida. Este es uno de los principales desafíos: el adversario no siempre necesita vulnerar el núcleo del sistema, le basta con colarse por los bordes. Toda estructura compleja tiene un punto de entrada, y ese punto suele estar más cerca de la rutina de los empleados que del algoritmo que gobierna la maquinaria.

No es extraño, por tanto, que la estrategia defensiva contemporánea gire en torno a la idea de resiliencia. Ya no se trata únicamente de evitar el ataque, misión imposible en un entorno hiperconectado y lleno de interdependencias, sino de asegurar que, cuando ocurra, la estructura pueda resistir, aislar el daño y recuperarse con rapidez. Esto exige una lectura integral del riesgo que combine disciplinas: ingeniería, análisis forense digital, derecho, gestión de crisis, comunicación pública y hasta filosofía moral si se plantean dilemas sobre qué sacrificar para proteger el conjunto.

Por supuesto, no todo depende de la tecnología. Las infraestructuras críticas funcionan dentro de un ecosistema institucional que puede ser robusto o frágil. Un país con procedimientos claros, coordinación entre organismos y cultura de seguridad asumida desde la dirección política hasta el trabajador de base tiene más posibilidades de contener el impacto. En cambio, la improvisación o la falta de claridad en las competencias transforman un ataque manejable en una crisis de gran alcance. La tecnología abre puertas, pero la gestión humana decide si las deja entreabiertas o las cierra.

La dimensión geopolítica añade un estrato más. Las potencias compiten no solo por controlar territorios, sino por influir en redes energéticas, comunicaciones, plataformas logísticas. La infraestructura digital es la nueva frontera. Quien controla un flujo de información, un protocolo industrial o una red de distribución posee una ventaja estratégica comparable, o incluso superior, a la del control territorial tradicional. Por eso, los ciberataques no son meros actos de sabotaje: forman parte de un tablero donde se disputa por el poder.

A lo anterior sumemos el papel ambiguo de la información pública. ¿Hasta qué punto conviene revelar los detalles de un ataque? ¿Cuándo la transparencia fortalece la confianza y cuándo favorece a quienes buscan detectar patrones defensivos? Es un equilibrio delicado. El ciudadano tiene derecho a saber qué ocurre en la infraestructura que sostiene su vida diaria, pero también existe la obligación de no proporcionar pistas a quienes buscan explotarla.

El futuro inmediato no invita al optimismo fácil. Los sistemas industriales continúan integrando dispositivos conectados que amplían la superficie de exposición. La inteligencia artificial promete acelerar la detección de amenazas, pero también ofrece a los atacantes nuevas herramientas para automatizar intrusiones y camuflar rastros. La digitalización avanza a un ritmo al que la cultura de seguridad apenas consigue adaptarse.

Sin embargo, tampoco estamos condenados a la indefensión. Hay avances significativos en protocolos de segmentación de redes, en tecnologías de verificación, en arquitecturas pensadas para resistir fallos internos. El reto reside en asumir que la protección de infraestructuras críticas no es un asunto limitado a especialistas, sino un compromiso colectivo. Requiere responsabilidad política, disciplina organizativa y una ciudadanía consciente de que el bienestar moderno descansa sobre una red tan sofisticada como vulnerable.

Quizá lo más inteligente sea aceptar que la amenaza no desaparecerá. En lugar de perseguir la fantasía de un sistema invulnerable, conviene trabajar en un modelo realista: infraestructuras capaces de soportar el golpe, reducir el impacto y continuar funcionando. Al fin y al cabo, un país no demuestra su fortaleza cuando evita cualquier ataque, sino cuando sabe continuar su marcha a pesar de ello.

Los ciberataques a infraestructuras críticas son la expresión de un mundo interdependiente, donde la vulnerabilidad se esconde bajo la apariencia de normalidad. Un mundo que exige vigilancia inteligente, rigor técnico y una visión estratégica que no confunda eficiencia con seguridad. Porque la vida moderna, tan fluida y silenciosa, depende de engranajes que solo recordamos cuando fallan. Y cuando fallan por acción deliberada, la respuesta ya no puede limitarse a reparar el daño: debe comprenderlo, anticiparlo y-sobre todo- extraer de él las lecciones que permitan no tropezar dos veces en la misma línea de código.